V současné době lze očekávat následující útoky:

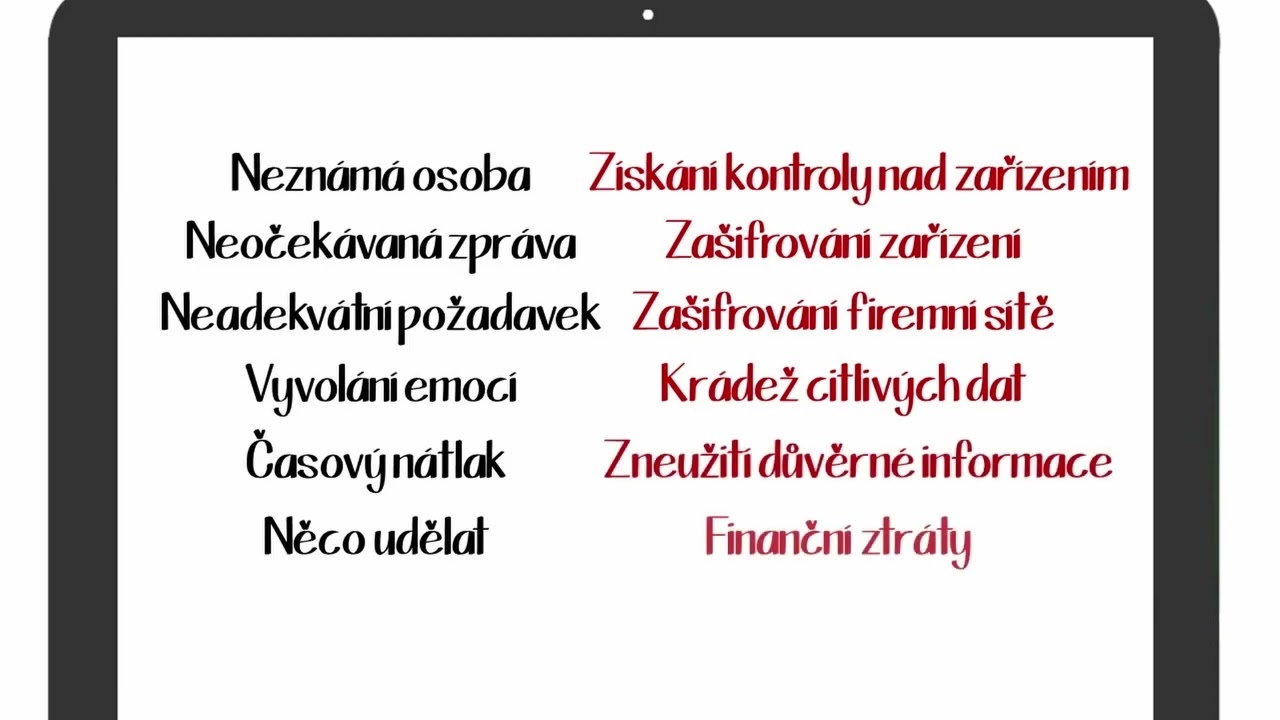

- formou technik sociálního inženýrství (phishing, vishing, smishing),

- za pomoci zneužití uniklých přihlašovacích údajů z jiných služeb,

- na dodavatelské služby,

- útoky cílené na znepřístupnění služeb (DDoS útoky).

V případě většiny útoků je vstupním bodem uživatel, respektive uživatelské zařízení. Naše návrhy, jak posílit kybernetickou ochranu, proto rozdělíme na doporučení směrovaná na běžné uživatele a na firemní infrastrukturu a procesy.

V případě uživatelů doporučujeme neprodleně zahájit aktivity v těchto oblastech:

- Bez ohledu na probíhající konflikt je naprosto nezbytné systematicky zvyšovat odolnost uživatelů, a to především v oblasti rozpoznávaní phishingu, vishingu a smishingu.

- Aktuality související s aktuální situací naleznete na našem blogu antivirus.cz.

- V tuto chvíli bezplatně uvolňujeme jeden z našich kurzů Security Academy věnující se problematice phishingu:

- Podporujte používaní bezpečných hesel (délka alespoň 12 znaků, velká i malá písmena, číslice a speciální znaky). Hesla pravidelně obměňujte, nečekejte až na okamžik, kdy dojde k jejich kompromitaci.

- Používejte odlišná hesla pro různé účty (nelze mít stejné heslo pro sociální sítě a do firemního prostředí).

- Ve všech službách, kde je to možné, vám doporučujeme okamžitě aktivovat dvoufaktorovou autentizaci (nemusí jít jenom o služby ve firemním prostředí, ale také o freemaily, sociální sítě, cloudové služby).

- Doporučení pro práci s hesly a návod, jak vytvářet bezpečná hesla a zapmatovat si je, naleznete zde.

Aktualizace uživatelských systémů

- Právě nyní je nejvhodnější čas na aplikace posledních verzí a patchů na všech uživatelských zařízeních, a to i soukromých.

- V obecné rovině je důležité udržovat aktualizovaný operační systém, ale i jednotlivé aplikace, které jsou používány, a to jak na počítači, tak i telefonu, tabletu, wearables apod.

Hlášení bezpečnostních událostí a incidentů

- Uživatelé musí přesně vědět, jak a kam hlásit bezpečnostní incident a co dělat do získaní odezvy na svoje hlášení.

Na úrovni firemní infrastruktury preventivně doporučujeme:

- Zajistěte blokaci příchozí a odchozí komunikace na základě geolokace.

- Preferujeme whitelistování oblastí, kde máte aktivní klientelu, nebo

- blacklistování oblastí, kde nemáte žádné aktivity

- Nastavte striktní antispamovou politiku.

- Pokud je to možné, whitelistujte domény, z nichž chodí e-mailová komunikace.

- Aktivujte antispamové řešení, pokud je k dispozici (např. MS Intune).

- Omezte příjem externích e-mailových zpráv z vlastní domény.

- Sledujte četnost e-mailových zpráv; zda nebyla antispamová politika překonána a nedocházelo k šíření phishingu v rámci interní sítě.

(V případě posledního bodu vám doporučujeme nastavit limit monitoringu z hlediska četnosti pro běžné účty. Například na maximum 5 adresátů v rámci jednoho e-mailu, pro personální a marketingové účty například na maximum 20 adresátů v rámci jednoho e-mailu. O této skutečnosti informujte uživatele.)

Monitorování a incident management

- Zajistěte zvýšení visibility v rámci celé infrastruktury včetně OT zařízení (monitorování aktivit pomocí EDR na koncových stanicích, internet facing serverech, kritických serverech apod.).

- Zlepšete procesy pro rychlou reakci.

- Jedná se především o incident management procedury pro zvládání kybernetických incidentů v návaznosti na hlášení incidentů uživateli.

- Pomůžou vám také scénáře nebo checklisty, jak postupovat v případě nahlášeného incidentu v typických situacích (na uživatelském zařízení, OT zařízení, tabletu údržby apod.).

Řízení zranitelností

- Neprodleně aplikujte veškeré kritické patche.

- Aktivujte patch management procedury. Znovu zvažte všechny patche, které nebyly nasazeny s tím, že jste se v dané době rozhodli akceptovat riziko. Stále to platí?

- Aktivně sledujte zranitelnosti v infrastruktuře a hardeninig jednotlivých platforem dle doporučení CIS (primárně pro internet facing servery).

Otázka vaší obrany proti DDoS útokům, tedy útokům cíleným na znepřístupnění služeb, je natolik komplikovaná, že bude ve většině případů vyžadovat osobní konzultaci. Na úrovni cloudových služeb existují vhodná řešení, v případě on-prem infrastruktury může pomoci globální Load balancing nebo filtrace příchozí komunikace.

NEVÁHEJTE, KONTAKTUJTE NÁS.

Máte zájem o další informace nebo o nabídku pro vaši konkrétní situaci?

BUĎTE U TOHO

Přihlaste se k odběru našich newsletterů, ať vám nic podstatného neuteče.